...

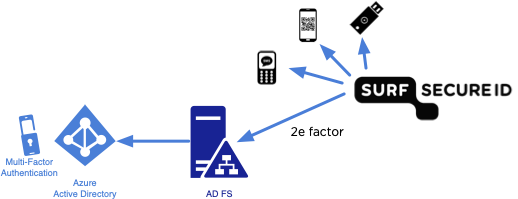

We willen het mogelijk maken dat een instelling zowel Azure MFA als SURFsecureID kan gebruiken, terwijl de gebruiker maar één 2FA-middel hoeft te gebruiken. Als een gebruiker één van de Azure MFA middelen gebruikt (bijvoorbeeld de MS Authenticator app), kan hij dit middel ook in SURFsecureID registreren. Zo heeft de gebruiker maar één 2FA-middel en kan hij dit gebruiken voor diensten die Azure MFA of SURFsecureID gebruiken. En de diensten die via SURFsecureID zijn gekoppeld kunnen blijven vertrouwen op het hoog betrouwbaarheidsniveau van de gebruikersidentiteiten.

Om deze setup te kunnen laten werken moet SURFsecureID koppelen met òf de ADFS òf met de Azure AD tenant van de instelling (voorheen kon dit alleen met ADFS, dat is echter niet meer zo).

Optie 1; koppeling via ADFS

Volg de stappen op deze pagina om deze integratie te configureren in ADFS.

...

Koppeling met Azure AD

Volg de stappen op deze pagina om deze integratie te configureren in Azure AD.

...

Op dit moment is deze integratie zover dat er mee getest kan worden. We willen graag weten of het aan de verwachtingen van de instellingen voldoet. Ook willen we graag weten of er specifieke ADFS of Azure MFA configuraties zijn waar we op moeten letten.

...

Het Azure MFA middel moet voor SURFsecureID geactiveerd worden door een RA(A). Ook in dit proces moet de gebruiker het bezit van zijn Azure MFA token aantonen (straks dus niet meer, zie opmerking hieronder). De gebruiker moet hiertoe inloggen op de ADFS met zijn gebruikersnaam/wachtwoord en het Azure MFA middel. Omdat dit in de browser van de RA gebeurt, is het sterk aan te bevelen dat de RA een private browser opent om te voorkomen dat de credentials van de gebruiker onthouden wordt.

...