...

2) Kies in het linkermenu voor

3) Kies

4) Zoek in de Azure AD Gallery naar "surfsecureid", selecteer de "SURFsecureID - Azure MFA" app en click op "Create"

5) Je komt nu in een scherm met de eigenschappen van de nieuw gemaakt applicatie. Kies hier voor 'Set Up single sign on'.

6) Kies SAML als Single Sign On method

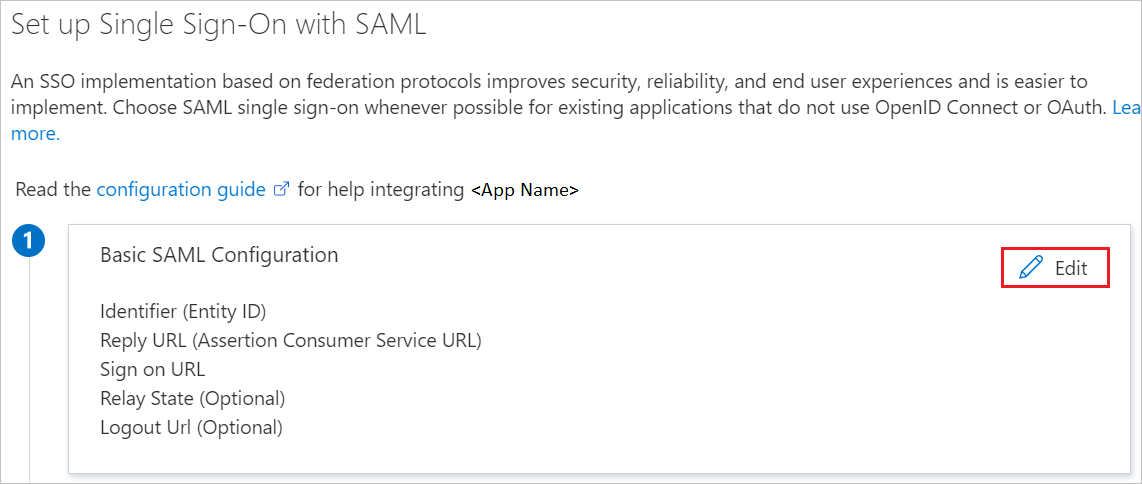

7) Kies de edit /pen knop om de Basic SAML Configuration aan te passen

8) Vul in of kies de juiste gegevens voor de omgeving waarmee je wil koppelen. Verwijder eventueel andere waarden en kies vervolgens "Save"

| Omgeving | Entity ID | Reply URL | Sign on URL |

|---|---|---|---|

| SURFsecureID test | https://azuremfa.test.surfconext.nl/saml/metadata | https://azuremfa.test.surfconext.nl/saml/acs | https://sa.test.surfconext.nl |

| SURFsecureID Productie | https://azuremfa.surfconext.nl/saml/metadata | https://azuremfa.surfconext.nl/saml/acs | https://sa.surfconext.nl |

...

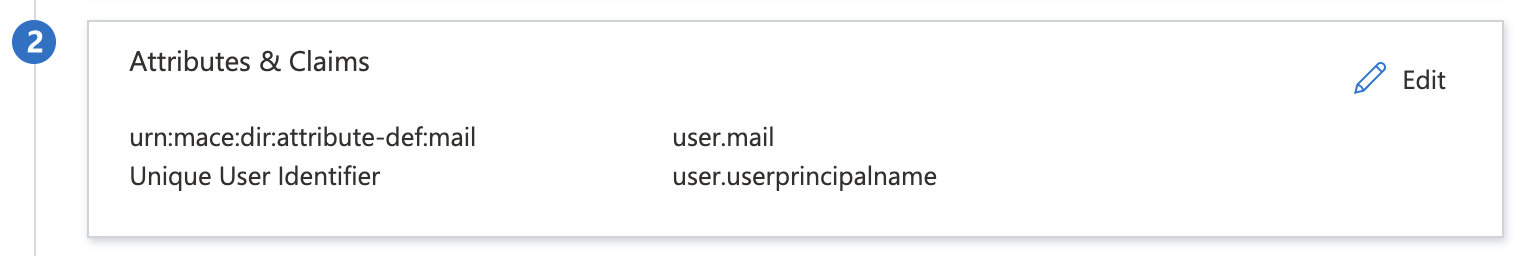

9) Pas bij 2 de claims aan. Pas de De 'Required Claim' met de naam 'urn:mace:dir:attribute-def:mail' aan naar 'user.mail' als Source attribute. Claims' staan standaard goed. Verwijder de 'Additional Claims' die er standaard staan.

10) Kopieer bij 3 de 'App Federation Metadata Url'

...

11) Standaard moet toegestaan worden dat Azure users de "SURFsecureID - Azure MFA" app mogen gebruiken. Het meest eenvoudige is om dit uit te zetten zodat iedereen binnen jouw organisatie Azure MFA voor SURFsecureID kan gebruiken.

- Ga in de Azure portal naar de "SURFsecureID - Azure MFA" app

- Selecteer in het linker menu de optie "Properties"

- Zet "Assignment required" op "No"

- Optioneel; zet "Visible to users?" ook op "No" om te voorkomen dat users de SURFsecureID app zien in hun app overzicht

- Kies "Save" om de wijziging op te slaan