Vanwege incompatibiliteit tussen de SAML2.0 implementatie van AD FS 2.0 en SURFconext is het nog niet mogelijk om een AD FS 2.0-server aan te sluiten op SURFconext.

Voor het aansluiten van van uw IdP aan SURFfederatie kunt u gebruik maken van de volgende handleiding: SURFfederatie Handleiding_ADFS-2.0_v2.0-1.pdf

INLEIDING

Als organisatie kunt u aansluiten op SURFconext met het protocol Active Directory Federation Services 2.0 (AD FS 2.0) van Microsoft. U kunt aansluiten op twee manieren:

- als Identity Provider (IdP), in AD FS-terminologie 'Account Partner' (AP) genoemd. Bent u IdP, dan is de Active Directory van uw organisatie ontsloten naar SURFconext. Hierdoor kunnen gebruikers in uw Active Directory zich authenticeren voor diensten binnen de SURFconext.

- als Service Provider (SP), in AD FS-terminologie 'Resource Partner' (RP) genoemd. In deze rol kunt u als organisatie ook diensten aanbieden via SURFconext.

In deze handleiding leest u hoe u uw organisatie aansluit in de rol van Identity Provider, de rol die voor de meeste instellingen van toepassing zal zijn.

De procedure voor het aansluiten als IdP bestaat uit de volgende onderdelen:

- Een AD FS 2.0-serversysteem inrichten, o.a. Windows Server 2008 configureren en AD FS 2.0 installeren.

- De AD FS 2.0-server configureren voor aansluiting als Identity Provider voor SURFconext

- Een AD FS 2.0 proxy inrichten

- Attributen vrijgeven aan SURFconext

Meer informatie over AD FS 2.0

AD FS 2.0 (codenaam Geneva Server) is de opvolger van AD FS v1 zoals oorspronkelijk beschikbaar op Windows Server 2003 R2 en Windows Server 2008. De belangrijkste wijziging ten opzichte van AD FS v1 is de ondersteuning van het SAML 2.0 protocol. Meer informatie over AD FS 2.0 is hier te vinden: http://www.microsoft.com/windowsserver2008/en/us/ad-fs-2-overview.aspx

Deze handleiding is gebaseerd op de release van AD FS 2.0 (5 mei 2010). Meer informatie over de installatie van AD FS 2.0 is hier te vinden: http://technet.microsoft.com/en-us/library/adfs2(WS.10).aspx

Voor een step-by-step guide van Microsoft, wellicht handig als naslagwerk naast deze handleiding, zie: http://technet.microsoft.com/en-us/library/ff631096(WS.10).aspx

Waarom server en proxy?

Naast het inrichten van een AD FS 2.0-server is het noodzakelijk om 'voor' de AD FS-server, buiten het Windows-domein, een AD FS-proxy in te richten die het verkeer van buitenaf doorstuurt naar de AD FS-server. Dit houdt in dat er 2 verschillende Windows Server 2008 machines geconfigureerd worden in deze setup.

Dit heeft de volgende reden: de AD FS-server moet in het Windows-domein worden opgenomen en daarom liever niet direct bereikbaar zijn van buitenaf. Door een AD FSproxy in te richten en deze 'voor' de AD FS-server te plaatsen, buiten het Windowsdomein, is de AD FS-server minder kwetsbaar voor aanvallen van buitenaf.

Bijkomend voordeel is dat een proxy kan worden geconfigureerd om een login-pagina met de look-and-feel van de instelling te tonen aan de gebruiker, in plaats van de standaard popup-prompt die de AD FS-server laat zien. Dit verbetert de herkenbaarheid van de login voor de eindgebruiker en biedt de mogelijkheid extra informatie aan de gebruiker te tonen. Daarnaast kan phishing beter worden voorkomen door het door het toepassen van een geldig SSL-servercertificaat.

AD FS 2.0-SERVER INRICHTEN

Inleiding

Voordat u de specifieke instellingen voor SURFconext kunt invoeren, moet u een basisinstallatie op de AD FS 2.0-server uitvoeren. Dat gaat in de volgende stappen:

- Windows Server 2008 installeren en configureren

- De AD FS 2.0-software installeren

- Basisinstellingen van AD FS 2.0 configureren

Windows Server 2008 installeren en configureren

Om een AD FS 2.0-server te kunnen inrichten, moet u eerst Windows Server 2008 installeren en configureren:

- Installeer de juiste versie van het besturingssysteem op de server: Windows Server 2008 SP2 of Windows Server 2008 R2 (standaard of enterprise).

- Stel de tijd op de server correct in zorg dat deze wordt gesynchroniseerd met een time server.

- Neem de server op in het domein van de Active Directory waaruit de accounts voor de SURFconext federatie komen.

- Installeer Internet Information Services (IIS) en zorg dat deze een geldig SSLservercertificaat heeft. U kunt servercertificaten (onder meer) verkrijgen via de SURFcertificaten-dienst van SURFnet:http://www.surfnet.nl/nl/diensten/authenticatie/Pages/certificaten.aspx

AD FS 2.0-software installeren

- Download AD FS 2.0 Server via http://go.microsoft.com/fwlink/?linkid=151338 voor uw platform (Windows Server 2008 SP2 of 2008 R2, 32 of 64 bits) en start de executable.

- Doorloop het begin van de procedure en accepteer de licentieovereenkomst.

Selecteer Federation server en klik op Next.

De eigenlijke installatie begint nu

- Volg de stappen in de wizard.

- Nadat de software is geïnstalleerd, verschijnt het volgende venster:

- Indien de optie Restart now aanwezig is zorg dat deze is aangevinkt en klik op Finish.

De server start opnieuw op. Hiermee is de basisinstallatie van de AD FS 2.0-software

afgerond. - Indien de optie Start the AD FS 2.0 Management snap-in when this wizard closes. aanwezig is zorg dat deze niet aangevinkt is en klik op Finish.

Verlengen geldigheidsduur van het tokencertificaat

Tijdens de installatie van de ADFS server is een self-signed tokencertificaat geïnstalleerd met een standaard geldigheidsduur van een jaar. Dit certificaat zal automatisch vernieuwd worden voordat de geldigheidsduur is verstreken. Volgens de standaardinstellingen wordt 20 dagen voor het verstrijken van het oude certificaat een nieuw certificaat gegenereerd.

Het is echter handig om de geldigheidsduur van dit certificaat te verlengen tot bijvoorbeeld 5 jaar, aangezien Service Providers iedere keer dat een cerificate rollover plaatsvindt het nieuwe certificaat moeten importeren. Het verlengen en vervangen van het automatisch gegenereerde token signing certificaat gaat als volgt:

- Start Windows PowerShell

- Laad de ADFS plugin met het commando

Add-PSSnapin Microsoft.Adfs.PowerShell

- Zet de geldigheidsduur van certificaten op 5 jaar (1825 dagen) met

Set-ADFSProperties -CertificateDuration 1825

- Activeer het nieuwe certificaat met

NB: deze stap alleen uitvoeren indien de server nog niet in productie is genomen! Voor productieservers kan gewacht worden tot het eerstvolgende moment waarop een certificate rollover plaatsvindt.

Update-ADFSCertificate -CertificateType Token-Signing -Urgent

- Controleer of het tokencertificaat nu inderdaad is verlengd met

De verloopdatum van het certificaat staat vermeld onder "Not After"

Get-ADFSCertificate -CertificateType Token-Signing

Basisinstellingen AD FS 2.0 configureren

- Kies Start > All Programs > Administrative Tools > AD FS 2.0 Management om de AD FS 2.0-configuratieapplicatie te starten.

- Klik op AD FS 2.0 Federation Server Configuration Wizard.

Selecteer Create a new Federation Service en klik op Next.

Selecteer Stand-alone federation server en klik op Next.

In het veld 'Federation Service name' is de hostnaam van uw server al ingevuld. Laat deze ongewijzigd en klik op Next.

Klik op Next om de ingestelde settings toe te passen.

Klik op Close als het configuratieproces is afgerond.

Hiermee is ook de basisinstallatie van de AD FS 2.0-server afgerond.

AD FS 2.0-SERVER CONFIGUREREN ALS IDENTITY PROVIDER

Inleiding

Om uw gebruikers met hun instellingsaccount toegang te kunnen geven tot diensten van SURFconext, moet u uw AD FS 2.0-server configureren als Identity Provider.

Basisconfiguratie

- Kies Start > All Programs > Administrative Tools > AD FS 2.0 Management om de AD FS 2.0-configuratieapplicatie te starten.

Klik op Required: Add a trusted relying party.

Klik op Start.

Vul in het veld 'Federation metadata address (host name or URL)' de volgende URL in: https://engine.surfconext.nl/authentication/sp/metadata en klik op Next.

Vervang in het veld 'Display name' de default hostnaam (engine.surfconext.nl) door de naam 'SURFConext' en klik op Next.

Selecteer Permit all users to access this relying party en klik op Next.

Klik in dit overzichtsvenster op Next.

Deselecteer Open the Edit Claim Rules dialog... Met de 'Claims Rules dialog' worden de attributen geconfigureerd. Dit doet u later in het configuratieproces <IMCLUDE link?>.

Klik op Close om deze configuratie af te ronden.

SHA1-algoritme inschakelen

In AD FS 2.0 worden handtekeningen standaard gezet met behulp van het SHA256-algoritme. Dit algoritme werkt niet goed samen met SURFconext. Voor een goede werking moet dit vervangen worden door het SHA1-algoritme.

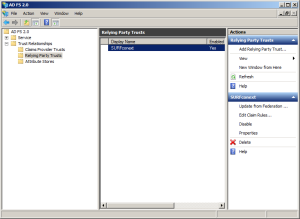

- Kies in de linkerkolom van het overzichtsvenster Trust Relationships > Relying Party Trusts.

Dubbelklik in de middelste kolom op SURFconext.

Selecteer het tabblad Advanced en kies in het veld 'Secure hash algorithm' de waarde SHA-1.- Klik op Klik op OK om de configuratie voor SURFconext af te ronden.

AD FS 2.0-PROXY INRICHTEN

Inleiding

De AD FS-proxy hoeft niet op een aparte machine te worden geïnstalleerd, maar kan op een bestaande machine komen te staan die ook al voor andere doeleinden in gebruik is.

De installatie van een AD FS 2.0-proxy gaat in de volgende stappen:

- Windows Server 2008 installeren en configureren

- AD FS 2.0-software installeren

- De instellingen van de AD FS2.0proxy configureren

Windows Server 2008 installeren en configureren voor AD FS 2.0 Proxy

Om een AD FS 2.0-proxy te kunnen inrichten, moet u eerst Windows Server 2008 installeren en configureren:

- Installeer de juiste versie van het besturingssysteem op de server: Windows Server 2008 SP2 of Windows Server 2008 R2 (standaard of enterprise).

- Stel de tijd op de server correct in zorg dat deze wordt gesynchroniseerd met een time server.

- Zorg ervoor dat de server niet opgenomen is in het domein van de Active Directory waaruit de accounts voor de SURFconext federatie komen.

- Installeer Internet Information Services (IIS) en zorg dat deze een geldig SSL servercertificaat heeft. U kunt servercertificaten (onder meer) verkrijgen via de SURFcertificaten-dienst van SURFnet:http://www.surfnet.nl/nl/diensten/authenticatie/Pages/certificaten.aspx

- Zorg ervoor dat het certificaat van de IIS installatie op AD FS 2.0-server vertrouwd wordt door de AD FS 2.0 Proxy-server. Indien het certificaat van de AD FS2.0-server getekend is door een lokale Certificate Authority (zoals een Certificate Server in het Active Directory domein), dan dient het certificaat van de lokale Certificate Authority toegevoegd te worden in de 'Trusted Root Certificate'-store van het AD FS2.0-server computer account.

AD FS 2.0 Proxy-software installeren

Zie 'FjC:AD FS 2.0-software installeren' voor het installeren van de AD FS 2.0-software, met dit verschil:

kies bij stap 3 voor 'Federation server proxy'.

AD FS 2.0 Proxy Configuratie

- Kies Start > Programs > Administrative Tools > AD FS 2.0 Federation Server Proxy Configuration Wizard om de AD FS 2.0-proxy configuratieapplicatie te starten.

Klik op Next.

Vul in het veld 'Federation Service name' de naam in van uw AD FS 2.0-server die u bij 'Basisinstellingen AD FS 2.0 configureren' heeft gekozen. Normaal gesproken is dit de hostnaam van de AD FS 2.0-server.

Klik op Next.

De popup geeft aan dat er een succesvolle verbinding van de proxy naar de server gelegd kon worden.

Klik op OK.

Voer gebruikersnaam en wachtwoord in van het adminstrator-account van de AD FS 2.0-server en klik op OK.

Klik op Next.

Klik op Close als de installatie voltooid is.

DNS configureren

Als de server en de proxy zijn ingericht, moet u de DNS-configuratie nog aanpassen. Interne verzoeken (van binnen het Windows-domein) moeten namelijk direct naar de server worden geleid, externe verzoeken moeten via de proxy lopen. Registreer de IP-adressen van de AD FS 2.0-server en --proxy in het DNS als volgt:

- het adres 'adfs.mycampus.nl' moet voor verzoeken vanaf uw eigen domein resolven naar de AD FS 2.0-server.

- het adres 'adfs.mycampus.nl' moet voor verzoeken vanaf externe domeinen resolven naar de AD FS 2.0-proxy.

Het testen van de proxy kan verlopen door op een client machine tijdelijk de HOSTS-file

aan te passen naar de nieuwe situatie.

Testen

- Stuur een e-mail naar SURFconext Beheer (surfconext-beheer@surfnet.nl), waarin u aangeeft dat u als Identity Provider op de productie- en testomgeving van SURFconext wilt aansluiten met uw AD FS 2.0-server. Geef daarbij de URL van uw AD FS 2.0-server door (adfs.mycampus.nl).

- Wacht tot uw gegevens geconfigureerd zijn (u krijgt hiervan bericht) en test daarna via een nog te creëren attributen test pagina.

Er zal nog een attributen test pagina beschikbaar komen voor SURFconext, deze is al in ontwikkeling

Login pagina aanpassen

De standaard login pagina op de ADFS proxy kan nu worden aangepast naar de look-andfeel

van uw instelling, door de file:

C:\Program Files\Active Directory Federation Services 2.0\WSFederationPassive.Web\FormsSignIn.aspx

te wijzigen. Bij voorkeur dient hier tekst te worden opgenomen over:

- de manier waarop gebruikers moeten inloggen, bijv. in welk formaat de user identifier moet worden ingevoerd (bijv. "student nummers" of "NetID").

- een waarschuwing dat (bijv. bij gebruik op publieke terminals), uitloggen alleen voor gegarandeerd kan worden door de browser af te sluiten.

- dat bij het inloggen moet worden gelet op een geldige HTTPS URL op de juiste server.

ATTRIBUTEN VRIJGEVEN

Inleiding

Attributen zijn gebruikerskenmerken die de AD FS 2.0-server na een geslaagde authenticatie van een gebruiker kan toevoegen aan informatie die aan SURFconext wordt doorgegeven. Voorbeelden van attributen zijn het e-mailadres van de gebruiker of de naam van een groep waar de gebruiker lid van is.

De set van gestandaardiseerde attributen die binnen SURFconext kunnen worden gebruikt, vindt u hier:

Verplichte attributen voor SURFconext zijn: urn:mace:dir:attribute-def:uid en urn:mace:terena.org:attribute-def:schacHomeOrganization

Voordat SURFconext attributen kan gebruiken in het authenticatieproces, moet u ze vrijgeven aan SURFconext. In dit hoofdstuk worden vier attributen als voorbeeld vrijgegeven:

- Name ID (loginnaam)

- urn:mace:dir:attribute-def:uid (loginnaam; kan verschillen van waarde bij User ID)

- urn:mace:dir:attribute-def:mail (e-mailadres)

- urn:mace:dir:attribute-def:displayName (weergavenaam)

Deze fungeren slechts als voorbeeld; overleg met SURFnet over de specifieke attributen die uw organisatie nodig heeft voor het benaderen van diensten via SURFconext.

Het vrijgeven van attributen bestaat uit de volgende stappen

- Attributen definiëren

- Attributen toewijzen aan de SURFconext

- Testen

Attributen definiëren

- Kies op de AD FS 2.0-server Start > All programs > Administrative Tools > AD FS 2.0 Management om de AD FS 2.0 configuratieapplicatie te starten.

- Selecteer Service > Claims Descriptions in de linker kolom van het overzichtsvenster.

Klik in de rechterkolom onder 'Actions' op Add Claim Description....

Vul in de velden 'Display name' en 'Claim identifier' de waarde in van het attribuut dat u wilt vrijgeven aan SURFconext. Zie voor een overzicht van attributen: Configure my service for SURFconext

Vul voor elk attribuut in beide velden exact hetzelfde in.- Klik op OK.

- Herhaal de voorgaande stap voor alle attributen, zodat deze onderaan in de lijst van Claim Descriptions verschijnen.Het attribuut 'Name ID' hoeft niet te worden gedefinieerd, omdat dit attribuut al bestaat.

Toevoegen schacHomeOrganization

Het shacHomeOrgansation attribuut is verplicht voor gebruik van SURFconext en dient voor alle gebruikers van de IdP hetzelfde te zijn. ADFS2 kent geen statische attributen cq claims. De truc is om een "Send Group Membership as a Claim" te gebruiken met als groep "Domain Users". Aangezien dit altijd waar is wordt het attribuut altijd toegevoegd. Het toevoegen van deze claim gaat als volgt:

- Kies op de AD FS 2.0-server Start > All programs > Administrative Tools > AD FS 2.0 Management om de AD FS 2.0 configuratieapplicatie te starten.

- Selecteer Service > Claims Descriptions in de linker kolom van het overzichtsvenster.

- Klik in de rechterkolom onder 'Actions' op Add Claim Description....

Vul de Display name met "schacHomeOrganization" en de "Claim identifier" met "urn:mace:terena.org:attribute-def:schacHomeOrganization"- Kies OK

- Selecteer ADFS 2.0 -> Trust Relationships -> Relying Party Trusts

- Selecteer SURFconext en kies voor "Edit Claim Rules..."

- Kies "Add Rule..."

Kies "Send Group Membership as a Claim" en kies "Next"

Vul in

"Claim rule name" met "schacHomeOrganization"

"User's group" met "Domain Users"

"Outgoing claim type" met "schacHomeOrganization"

"Outgoing claim value" met de gewenste waarde

kies OK.

Toevoegen eduPersonAffiliation

Met het eduPersonAffiliation-attribuut kan de relatie van de gebruiker met de instelling aangegeven worden. Deze relatie wordt bepaald aan de hand van groepslidmaatschap. Het is mogelijk om meerdere waarden als eduPersonAffiliation mee te geven door meerdere eduPersonAffiliation claims toe te voegen. Ook is het mogelijk om meerdere eduPersonAffiliation claim dezelfde waarde te geven.

Het toevoegen van een eduPersonAffiliation claim gaat als volgt:

- Kies op de AD FS 2.0-server Start > All programs > Administrative Tools > AD FS 2.0 Management om de AD FS 2.0 configuratieapplicatie te starten.

- Selecteer Service > Claims Descriptions in de linker kolom van het overzichtsvenster.

- Klik in de rechterkolom onder 'Actions' op Add Claim Description....

Vul de Display name met "eduPersonAffiliation" en de "Claim identifier" met "urn:mace:dir:attribute-def:eduPersonAffiliation"- Kies OK

- Selecteer ADFS 2.0 -> Trust Relationships -> Relying Party Trusts

- Selecteer SURFconext en kies voor "Edit Claim Rules..."

- Kies "Add Rule..."

- Kies "Send Group Membership as a Claim" en kies "Next"

- Vul in:

"Claim rule name" met bijvoorbeeld "eduPersonAffiliation-student",

"User's group" met bijvoorbeeld "Students"

"Outgoing claim type" met "eduPersonAffiliation"

"Outgoing claim value" met de gewenste waarde (bijvoorbeeld 'student')

kies OK. - Volg stap 7 t/m 11 om meerdere affiliations toe te voegen zoals bijvoorbeeld employee:

Beperken gebruik op basis van groep lidmaadschap

Met de standaard installatie van AD FS 2.0 kunnen alle gebruikers binnen de Active Directory gebruik maken van de federatieve koppeling. Dit is dus inclusief alle Service Accounts. Door het instellen van 'Issuance Authorization Rules' kan het gebruik gelimiteerd worden tot leden van 1 of meerdere groepen of op basis van attributen (Claims) van de gebruikers.

Het volgend voorbeeld beperkt het gebruik tot leden van 1 bepaalde groep 'SURFconext gebruikers'.

- Kies op de AD FS 2.0-server Start > All programs > Administrative Tools > AD FS 2.0 Management om de AD FS 2.0 configuratieapplicatie te starten.

- Selecteer ADFS 2.0 -> Trust Relationships -> Relying Party Trusts

- Selecteer SURFconext en kies voor "Edit Claim Rules..."

- Ga naar het tabblad: "Issuance Authorization Rules"

Kies "Add Rule..."

Kies "Permit or Deny Users Base on Incoming Claim" en kies "Next"

Vul in:

"Claim rule name" met bijvoorbeeld "SURFconext gebruikers",

"Incoming claim tyoe" met bijvoorbeeld "Group SID"

"Incoming claim value" browse naar de gebruikers groep (bijvoorbeeld "SURFconext Gebruikers")

Zorg dat "Permit access to users within this incoming claim" geselecteerd is

kies Finish.- De standaard Rule "Permit Access to All Users" kan verwijderd worden door deze te selecteren en knop "Remove Rule..." in te drukken.

Bevestig het verwijderen met "Yes".

Kies "OK"