Stap 1: Een ExpressRoute aanvragen in de Microsoft Portal

Om een S-Key aan te vragen heeft u het volgende nodig:

- Een Microsoft account met een actieve Azure subscription

Stap 1.1: De Microsoft Portal openen voor ExpressRoute

Ga naar https://portal.azure.com/ en log in met uw Microsoft Azure Account. Klik vervolgens op “Browse >”, zoek naar “ExpressRoute-circuits” en selecteer deze.

Stap 1.2: Een S-Key aanvragen

Klik op “Add” om een S-Key aan te vragen.

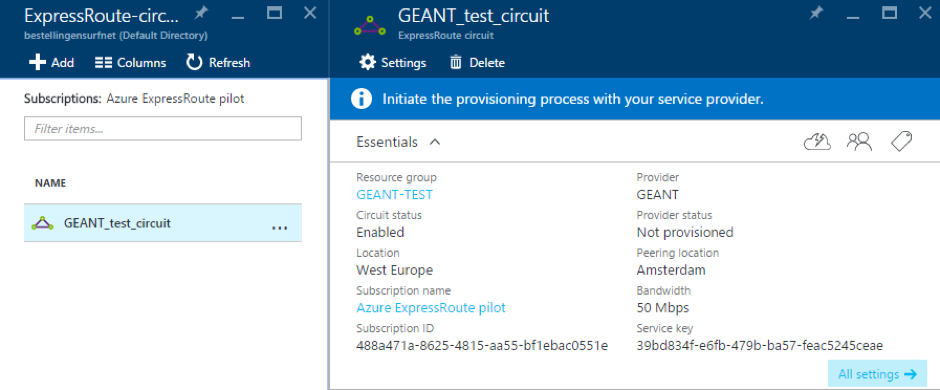

Vul de details in als afgebeeld in onderstaand screenshot en pas eventueel de waarden aan uw eigen behoeften aan. Let op dat u hier altijd GÉANT als Provider kiest.

Als u klaar bent, klik dan op “Create” om de S-Key aan te maken. Let op dat Microsoft vanaf dit moment start met factureren. De Service Key wordt in het volgende scherm weergegeven. Met behulp van deze Service Key kan SURF de S-Tag van deze service achterhalen en uw ExpressRoute activeren.

Stap 2: Een ExpressRoute peering configureren

Om ExpressRoute te gebruiken moet u tenminste twee BGP peerings configureren, één per geografisch pad. Microsoft biedt drie verschillende peering services:

- Azure private: Azure compute services, met name virtual machines (IaaS) en cloud services (PaaS), die worden ingezet binnen een virtueel netwerk en die verbonden kunnen worden via het private peering domein. Het private peering domein wordt beschouwd als een betrouwbare (trusted) extensie van uw eigen core netwerk binnen Microsoft Azure.

- Azure public: Services als Azure Storage, SQL databases en websites worden aangeboden op publieke IP-adressen. U kunt een private verbinding maken met services die op publieke IP-adressen gehost worden, inclusief VIPs van uw cloud services, via het public peering routing domein.

- Microsoft: connectiviteit naar alle andere Microsoft online services (zoals Office 365 services, CRM, etc.) zal door middel van private peering zijn.

Stap 2.1: Een ExpressRoute peering configureren in de Azure portal

Klik in de Azure portal click op de peering waarvan u de specificaties wilt wijzigen.

Nota bene dat het ‘VLAN ID’ dat u hier invult hetzelfde is als de “inner tag” of “C-Tag” aan Microsoft-zijde van de ExpressRoute verbinding.

Verder moet u in dit scherm bij ‘Peer ASN’ het AS-nummer van uw instellingsnetwerk invullen. Bij ‘Primary subnet’ en ‘Secondary Subnet’ kunt u het beste twee /30 subnets uit uw private IP-adresruimte gebruiken (10.0.0.0 /8; 172.16.0.0 /12 en 192.168.0.0 /16)

Klik op “save”.

Stap 3: Een Virtueel Netwerk met Gateway configureren

Een virtueel netwerk kan gebruikt worden als een netwerk voor uw virtuele machines. Dit netwerk kan geadverteerd worden via de ExpressRoute peering naar uw instellingsnetwerk.

Stap 3.1: Een Virtual Netwerk in de Azure portal configureren

Klik in de portal op “Browse >”, zoek naar “Virtual Networks” en klik er op. Om een virtueel netwerk toe te voegen, klik op “Add”.

Vul de noodzakelijke details in en klik op “Create”.

Stap 3.2: Een Gateway configureren in de Azure portal

Klik in de portal op “Browse >”, zoek naar “Virtual network gateways” en klik er op. Om een virtuele netwerk gateway toe te voegen, klik op “Add”.

Vul de noodzakelijke details in en klik op “Create”. Het provisionen van een virtuele netwerk gateway kan tot 45 minuten duren.

Stap 3.3: Koppel Virtueel Network met gateway aan ExpressRoute

Ga terug naar het settings menu van uw ExpressRoute en klik op “Connections”. Klik vervolgens op “Add”, vul de benodigde details in en klik op “OK”.

Stap 4: Lokaal netwerk configuratie

LET OP, dit is een voorbeeld configuratie

Stap 4.1: Ethernet laag (L2)

Cisco Router A1 | Juniper Router A1 |

#configure terminal (config)#vlan <customer vlan tag A1> (config-vlan)# name Azure (config-vlan)# state active (config-vlan)# no shutdown (config)#interface <interface A1> (config-if) #switchport trunk encapsulation dot1q (config-if)#switchport trunk allowed vlan <customer vlan tag A1> (config-if)#switchport mode trunk (config-if)#switchport nonegotiate (config-if)#no cdp enable (config-if)#no vtp (config-if)#spanning-tree portfast trunk (config-if)#spanning-tree bpdufilter enable | set interfaces <interface A> vlan-tagging set interfaces <interface A> unit <unit-id A1> vlan-id <customer vlan tag A1> |

Cisco Router A2 | Juniper Router A2 |

#configure terminal (config)#vlan <customer vlan tag A2> (config-vlan)# name Azure (config-vlan)# state active (config-vlan)# no shutdown (config)#interface <interface A2> (config-if) #switchport trunk encapsulation dot1q (config-if)#switchport trunk allowed vlan <customer vlan tag A2> (config-if)#switchport mode trunk (config-if)#switchport nonegotiate (config-if)#no cdp enable (config-if)#no vtp (config-if)#spanning-tree portfast trunk (config-if)#spanning-tree bpdufilter enable | set interfaces <interface A2> vlan-tagging set interfaces <interface A2> unit <unit-id A2> vlan-id <customer vlan tag A2> |

Stap 4.2: IP laag (L3)

Voor elk VLAN (“inner tag” of “C-Tag”) dient u een IPv4 interface te configureren.

Cisco Router A1 | Juniper Router A1 |

#configure terminal (config)#interface vlan <customer vlan tag A1> (config-if)#ip address <BGP Peer address customer A1> <subnetmask> (config-if)#no shutdown | set interfaces <interface A1> unit <unit-id A1> family inet address <BGP Peer address customer A1> |

Cisco Router A2 | Juniper Router A2 |

#configure terminal (config)#interface vlan <customer vlan tag A2> (config-if)#ip address <BGP Peer address customer A2> <subnetmask> (config-if)#no shutdown | set interfaces <interface A2> unit <unit-id A2> family inet address <BGP Peer address customer A2> |

Het moet nu mogelijk zijn om de Microsoft addressen aan de andere zijde te pingen.

Cisco | Juniper |

#ping <Microsoft IP Address B1> #ping <Microsoft IP Address B2> | ping <Microsoft IP Address B1> ping <Microsoft IP Address B2> |

Stap 5: BGP-configuratie

Microsoft gebruikt het BGP-routing protocol om network prefixes te adverteren en ontvangen die respectievelijk in de Azure cloud en in het instellingsnetwerk zijn geconfigureerd. Een instelling zal daarom BGP-sessies op moeten zetten met Microsoft. De benodigde details voor een peering met Microsoft Azure via ExpressRoute worden door Microsoft in de portal beschreven in het “ExpressRoute circuit” menu. Deze details worden door de instelling ingevoerd, zie sectie A.2.1.

Stap 5.1: De BGP peering configureren

Cisco Router A1 | Juniper Router A1 |

#configure terminal (config)#router bgp <Customer AS> (config-router)#network a.b.c.d !eigen IP-space, classful (config-router)#neighbor <BGP Peer address TC A1> remote-as 12076 | set protocols bgp group azure-private type external set protocols bgp group azure-private neighbor <BGP Peer address TC B1> description "Azure A1" set protocols bgp group azure-private neighbor <BGP Peer address TC B1> peer-as 12076 |

Cisco Router A2 | Juniper Router A2 |

#configure terminal (config)#router bgp <Customer AS> (config-router)#network a.b.c.d !eigen IP-apace, classful (config-router)#neighbor <BGP Peer address TC B2> remote-as 12076 | set protocols bgp group azure-private type external set protocols bgp group azure-private neighbor <BGP Peer address TC B2> description "Azure A2" set protocols bgp group azure-private neighbor <BGP Peer address TC B2> peer-as 12076 |

Check of de BGP-sessies UP zijn.

Cisco | Juniper |

#show bgp summary | show bgp summary |

Check welke routes vanaf Microsoft naar u worden gedistribueerd. U kunt deze netwerken configureren in de Azure portal of via de Azure APIs.

Cisco | Juniper |

#show ip bgp neighbor <BGP Peer address TC A1> routes #show ip bgp neighbor <BGP Peer address TC A2> routes | show route receive-protocol bgp < BGP Peer address TC B1> show route receive-protocol bgp < BGP Peer address TC B2> |

Stap 5.2: De local preference en metric configureren

Voorbeeld waarbij de connectie op router A1 geprefereerd wordt boven de connectie op router A2.

Cisco Router A1 | Juniper Router A1 |

#configure terminal (config)#router bgp <Customer AS> (config-router)#bgp default local-preference 100*) (config-router)#neighbor <BGP Peer address TC A1> remote-as weight 500*) | set policy-options policy-statement azure-A1-in then local-preference 100 set protocols bgp group azure-private neighbor <Microsoft IP Address B1> import azure-A1-in |

Juniper Router A2 | |

set policy-options policy-statement azure-A2-in then local-preference 200 set protocols bgp group azure-private neighbor <Microsoft IP Address B2> import azure-A2-in |

Vraag Microsoft om hetzelfde te doen.

Juniper Router A1 | |

set policy-options policy-statement azure-A-out then metric 10 set protocols bgp group azure-private neighbor <Microsoft IP Address B1> export azure-A-out | |

Cisco Router A2 | Juniper Router A2 |

#configure terminal (config)#route-map localonly permit 10 (config-route-map)#match as-path 10 (config-route-map)#set as-path prepend <Customer AS> <Customer AS> (config-route-map)#exit (config-ip)#exit (config)# router bgp <Customer AS> (config-router)#neighbor <Microsoft IP address B2> route-map localonly out | set policy-options policy-statement azure-B-out then metric 20 set protocols bgp group azure-private neighbor <Microsoft IP Address B2> export azure-B-out |

Stap 5.3: Prefix list

Om inkomende prefixes te filteren.

Cisco Router A1 | Juniper Router A1 |

#configure terminal (config)#ip prefix-list azure-in seq 5 permit <a.b.0.0/z> (config)#router bgp <Customer AS> (config-router)#neighbor <Microsoft IP address B1> prefix-list azure-in in | set policy-options prefix-list azure-in <ip range/mask> set protocols bgp group azure-private neighbor <BGP Peer address TC B1> import azure-in |

Cisco Router A2 | Juniper Router A2 |

#configure terminal (config)#ip prefix-list azure-in seq 5 permit <a.b.0.0/z> (config)#router bgp <Customer AS> (config-router)#neighbor <Microsoft IP address B2> prefix-list azure-in in | set policy-options prefix-list azure-in <ip range/mask> set protocols bgp group azure-private neighbor <BGP Peer address TC B2> import azure-in |

Om uitgaande prefixes te filteren.

Cisco Router A1 | Juniper Router A1 |

#configure terminal (config)#ip as-path access-list 10 permit ^$ (config-ip)#route-map azure-out permit 10 (config-route-map)#match as-path 10 (config-router)#neighbor <Microsoft IP address B1> route-map azure-out out | set policy-options prefix-list azure-out <ip range/mask> set protocols bgp group azure-private neighbor <BGP Peer address TC B1> export azure-out |

Cisco Router A2 | Juniper Router A2 |

#configure terminal (config)#ip as-path access-list 10 permit ^$ (config-ip)#route-map azure-out permit 10 (config-router)#neighbor <Microsoft IP address B2> route-map azure-out out | set policy-options prefix-list azure-out <ip range/mask> set protocols bgp group azure-private neighbor <BGP Peer address TC B2> export azure-out |