Achtergrond

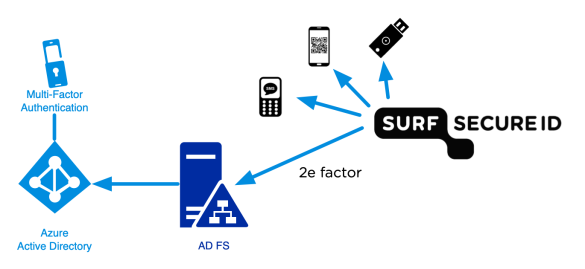

Azure MFA en SURFsecureID ondersteunen elk verschillende typen 2FA-middelen. Voor gebruikers is het onhandig en verwarrend als zij verschillende 2FA-middelen naast elkaar moeten gebruiken. Bijvoorbeeld voor de ene applicatie de Microsoft Authenticator app en voor een andere applicatie de tiqr mobiele app.

We willen het mogelijk maken dat een instelling zowel Azure MFA als SURFsecureID kan gebruiken, terwijl de gebruiker maar één 2FA-middel hoeft te gebruiken. Als een gebruiker één van de Azure MFA middelen gebruikt (bijvoorbeeld de MS Authenticator app), kan hij dit middel ook in SURFsecureID registreren. Zo heeft de gebruiker maar één 2FA-middel en kan hij dit gebruiken voor diensten die Azure MFA of SURFsecureID gebruiken. En de diensten die via SURFsecureID zijn gekoppeld kunnen blijven vertrouwen op het hoog betrouwbaarheidsniveau van de gebruikersidentiteiten.

Om deze setup te kunnen laten werken is het nodig dat de instelling een eigen AD FS heeft die gekoppeld is met het Azure AD.

Testen

Op dit moment is deze integratie zover dat er mee getest kan worden. We willen graag weten of het aan de verwachtingen van de instellingen voldoet. Ook willen we graag weten of er specifieke ADFS of Azure MFA configuraties zijn waar we op moeten letten.

Vanaf week 14 kun je aansluiten op de SURFsecureID test of pilot omgeving, afhankelijk van je eigen (eventueel al bestaande) SURFsecureID connectie met één van deze omgevingen. Klanten van SURFsecureID die eerder interesse hebben getoond zullen we actief benaderen. Mocht jouw instelling zich nog niet gemeld hebben en ook mee willen testen, stuur dan een mail naar support@surfconext.nl.

Na het testen zullen we vragen om je ervaringen met ons te delen en een aantal specifieke vragen te beantwoorden.

Configureer ADFS voor SURFsecureID koppeling

Voer onderstaande stappen uit op je instellings ADFS om de koppeling met SURFsecureID te maken. Geef de gevraagde informatie door aan support@surfconext.nl.

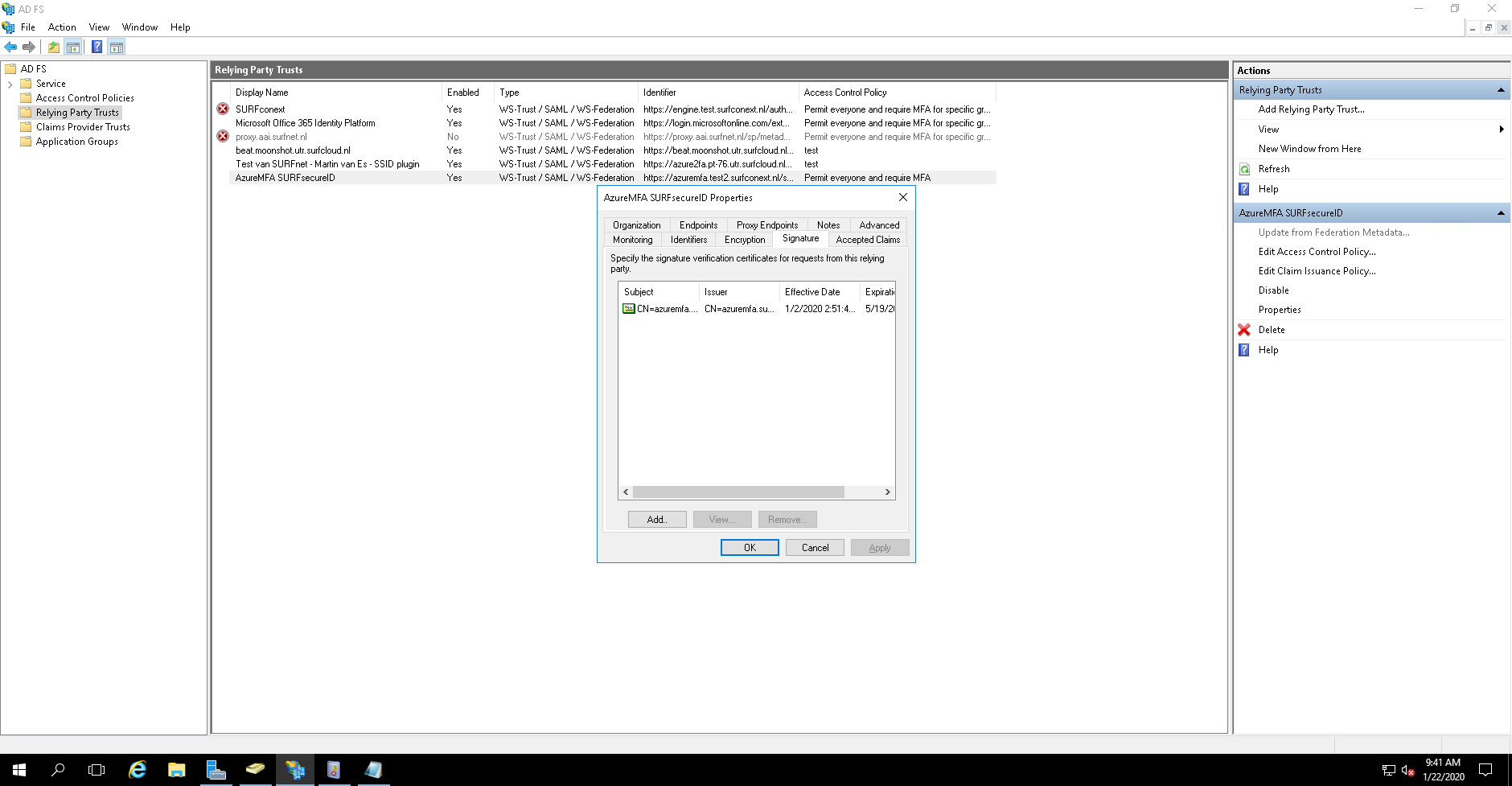

1) Open het AD FS management console

2) Kies ‘Add Relying Party Trust’

3) Vul de juiste metadata locatie in, en kies next

- Test: https://azuremfa.test.surfconext.nl/saml/metadata

- Pilot: https://azuremfa.pilot.stepup.surfconext.nl/saml/metadata

- Productie: https://azuremfa.surfconext.nl/saml/metadata (nog niet beschikbaar)

4) Geef een naam voor de nieuwe koppeling

5) Kies een Access Control Policy die MFA via Azure afdwingt

6) Controleer of het certificaat ook is geïmporteerd

7) Edit de claim issuance Policy van de nieuwe koppeling, en vul deze zoals de screenshot.

8) Stuur de onderstaande gegevens naar support@surfconext.nl en geef aan dat het gaat om het aansluiten van Azure MFA via SURFsecureID:

- Op welke SURFsecureID omgeving je wilt aansluiten (test of pilot)

- De locatie van de metadata van de ADFS omgeving waaraan gekoppeld gaat worden

- De email-domeinen (het deel na de @) van de gebruikers die een AzureMFA token mogen gaan gebruiken

SURFsecureID beheer zal dit vervolgens configureren en het Azure MFA middel in het registratie portaal beschikbaar maken voor jouw instelling.

Gebruiker registreert een Azure MFA middel

Het uitgangspunt is dat een gebruiker al een Azure MFA middel heeft voordat hij dit bij SURFsecureID registreert. Hoewel de meesten de Microsoft Authenticator zullen gebruiken, maakt het in principe niet uit welk Azure MFA middel een gebruiker heeft.

Een eindgebruiker gaat naar het test registratie portaal of pilot registratie portaal (afhankelijk van de SURFsecureID omgeving waarop je bent aangesloten) en kan daar nu Azure MFA als middel selecteren.

Tijdens het registreren bij SURFsecureID wordt gevraagd om het email adres van het Azure MFA middel dat de gebruiker wil registreren. Wij denken dat dit in de regel het email adres van de gebruiker bij de instelling is die SURFsecureID al krijgt via de SURFconext login. Het is echter ook mogelijk om een Azure MFA middel van een andere instelling te kiezen, als een gebruiker die heeft. Dit kan bijvoorbeeld nuttig zijn voor HvA/UvA of VUmc/AMC samenwerkingsverbanden. Of dit inderdaad zo is moet blijken uit deze testen.

RA activeert Azure MFA middel

Het Azure MFA middel moet voor SURFsecureID geactiveerd worden door een RA(A). Ook in dit proces moet de gebruiker het bezit van zijn Azure MFA token aantonen. De gebruiker moet hiertoe inloggen op de ADFS met zijn gebruikersnaam/wachtwoord en het Azure MFA middel. Omdat dit in de browser van de RA gebeurt, is het sterk aan te bevelen dat de RA een private browser opent om te voorkomen dat de credentials van de gebruiker onthouden wordt.

Dat de gebruiker zijn credentials in de browser van de RA(A) moet invullen is niet wenselijk. Zeker wanneer de gebruiker en de RA(A) elkaar noodgedwongen op afstand moeten ontmoeten in geval van de Corona crisis. Dan zou de gebruiker zijn wachtwoord moeten doorgeven aan de RA(A). Hierom zijn we een alternatief aan het ontwikkelen waarbij de gebruiker op zijn eigen device moet inloggen ipv op het device van de RA(A). Dit is extra complexiteit die nog in ontwikkeling is en pas later beschikbaar zal komen.

Deel je ervaringen!

Om te weten of de integratie van SURFsecureID naar Azure MFA goed werkt willen we graag jullie ervaringen horen. Alle input is welkom! Hierbij zijn wij vooral benieuwd naar:

- Heb je de integratie werkend gekregen met bovenstaande handleiding?

- Waren er specifieke configuraties nodig in ADFS of Azure AD om dit goed werkend te krijgen. Was het nodig om bepaalde opties aan of juist uit te zetten?

- Zie je nog specifieke usability, procedurele of technische problemen met deze integratie?

- Zie je toegevoegde waarde in de stap waarbij de gebruiker nog naar zijn email adres gevraagd wordt tijdens de registratie? SURFsecureID krijgt nml al het email adres van de gebruiker via SURFconext, dus heeft deze mogelijkheid nut voor jouw instelling?

Mail je ervaringen naar peter.clijsters@surfnet.nl.

Ondersteuning

Voor technische hulp en vragen kun je contact opnemen met support@surfconext.nl. Noem duidelijk in het onderwerp en de email zelf dat het gaat om testen met de Azure MFA integratie met SURFsecureID.